在网络安全的战场上,蓝队专家凭借丰富的实战经验和精湛的技巧,总结出了一系列高效、针对性的攻击战术。这些战术不仅揭示了网络防御中的薄弱环节,还为提升系统安全性提供了宝贵的参考。以下将详细介绍九种蓝队常用的攻击战术:

一、利用弱口令获得权限

背景与现状:

弱密码、默认密码、通用密码和已泄露密码是蓝队专家们关注的重点。在实际工作中,通过弱口令获得权限的情况占据90%以上。

很多企业员工使用类似拼音或简单变形的账号作为密码,如“zhangsan”及其变形,或使用123456、生日、身份证后六位、手机号后六位等作为密码。

多个不同网站设置同一套密码的员工不在少数,其密码可能已被泄露并录入黑产交易的社工库中;未启用SSO验证的内网业务系统也常被使用同一套账户密码。

通用系统安装后设置默认管理密码的现象普遍,且部分管理员从未修改过密码,如admin/admin、test/123456等。

攻击效果与影响:

一旦进入后台系统,有很大可能性获得服务器控制权限。

通过凭证复用的方式,可以轻易登录到其他业务系统,为打开新的攻击面提供便捷。

当一台服务器被攻陷并窃取到密码后,存在扩展至多台服务器甚至造成域控制器沦陷的风险。

二、利用互联网边界渗透内网

背景与现状:

大部分企业都有开放于互联网边界的设备或系统,如VPN系统、虚拟化桌面系统、邮件服务系统、官方网站等。

这些设备或系统通常访问内网重要业务,但很多企业未在其传输通道上增加更多防护手段;且此类系统多会集成统一登录,一旦获取某个员工的账号密码,即可突破边界进入内网。

开放在内网边界的邮件服务如果缺乏审计且未采用多因子认证,员工又常通过邮件传送内网敏感信息(如服务器账户密码、重点人员通讯录等),那么掌握相关员工邮箱账号密码后,将为蓝队后续工作提供极大便利。

攻击效果与影响:

通过互联网边界突破点可直接访问内网重要业务和数据。

绕过了多重防护措施,直接暴露内网脆弱环节给蓝队专家进行深入探测与攻击。

为蓝队进一步控制目标系统、窃取关键信息创造了条件。

三、利用通用产品组件漏洞

背景与现状:

信息化应用虽提高效率但也带来了安全风险,其中通用产品漏洞被蓝队频繁利用。历年攻防演习中常被利用的通用产品漏洞包括邮件系统漏洞、OA系统漏洞、中间件软件漏洞、数据库漏洞等。

这些漏洞一旦被利用,能使攻击方快速获取大量账户权限并控制目标系统。而防守方往往难以发现这类漏洞,相关活动还常被当作正常业务访问而忽略。

攻击效果与影响:

迅速扩大攻击范围并深入目标网络内部。

破坏目标系统的完整性和可用性,使蓝队能够更全面地控制系统资源和数据流向。

为后续更深层次的攻击奠定基础,如数据窃取或篡改等恶意活动。

四、利用安全产品0Day漏洞

背景与现状:

安全产品自身也无法避免0Day攻击!安全产品由代码构成,包含操作系统、数据库、各类组件等产品元素。历年攻防实战演习中发现的0Day漏洞涉及安全网关、身份与访问管理、安全管理等多个类型安全产品。

一旦这些安全产品的漏洞被利用,攻击者可突破网络边界、获取用户账户信息并迅速控制相关设备和网络系统。

攻击效果与影响:

突破传统安全防护体系,使蓝队能够轻松进入受保护的网络环境。

获取高价值的用户信息和系统控制权,为蓝队执行后续任务提供有力支持。

对目标网络的安全性构成长期威胁,即使修复漏洞也需要耗费大量时间和资源。

五、利用人心弱点社工钓鱼

背景与现状:

利用人的安全意识不足或安全能力不足实施社会工程学攻击是蓝队常用手段之一。社工钓鱼通过伪装成可信源骗取受害者的信任来获取敏感信息或执行恶意操作。

在很多情况下,“搞人”要比“搞系统”容易得多。钓鱼邮件是最经常被使用的攻击手段之一;此外还包括冒充客户进行虚假投诉、向非技术类岗位发送带毒文件或压缩包等方式诱导受害者操作以达到攻击目的。

攻击效果与影响:

直接针对人的心理防线进行突破而非单纯依赖技术手段;成功率更高且不易被发现。

一旦成功诱导受害者点击链接或下载附件,蓝队即可远程控制其设备并进一步扩展攻击范围至整个网络环境。

对目标网络的安全性构成间接但持续的威胁,因为社工钓鱼可能导致多个关键节点被控制而引发连锁反应式安全事件。

六、利用供应链隐蔽攻击

背景与现状:

供应链攻击是迂回攻击的典型方式之一。攻击方从IT设备及软件服务商、安全服务商、办公及生产服务商等供应链入手寻找漏洞并进行攻击。常见的突破口包括邮件系统漏洞、OA系统漏洞、中间件软件漏洞等。

此攻击方式具有隐蔽性强的特点因为攻击者隐藏在供应链之中不易被发现;且能从多个角度同时发起攻击增加防守难度。

攻击效果与影响:

通过供应链隐蔽攻击可以直接接触到目标网络的核心区域而不引起注意;为蓝队后续行动创造有利条件。

由于攻击者隐藏在供应链之中所以难以追踪溯源增加了防守难度同时也延长了攻击时间窗口给蓝队带来更大灵活性。

供应链隐蔽攻击可能导致多个层面同时遭受攻击从而形成全方位覆盖的局面加大防守压力并降低整体防御效率。

七、利用第三方软件系统恶意更新

背景与现状:

供应链攻击中的一部分涉及到第三方软件系统的恶意更新操作。攻击者通过控制供应商驻场人员设备接入内网实现对目标网络的非法访问和控制。

此方式隐蔽性强且易于实施因为攻击者可以利用供应商的名义进行操作从而降低被识别的风险。

攻击效果与影响:

直接控制目标系统的更新过程并植入恶意代码从而实现对系统资源的非法占用和控制。

破坏目标系统的稳定性和可靠性导致业务中断或数据丢失等问题出现严重影响用户体验和满意度。

为后续更深层次的攻击活动提供便利条件因为已经获得了对目标系统的控制权可以随意执行各种恶意操作而无需担忧被发现的风险。

八、利用物理边界防御突破

背景与现状:

物理边界防御往往是网络安全的最后一道屏障然而也是最容易被忽视的地方之一。攻击者可能通过受控的供应商驻场人员设备接入内网实现对目标网络的非法访问和控制。

此方式具有极高的隐蔽性因为攻击者可以利用供应商的名义进行操作从而降低被识别的风险同时也增加了追踪溯源的难度。

攻击效果与影响:

直接突破物理边界防线进入目标网络内部从而绕过所有基于网络层面的安全防护措施。

破坏目标网络的整体安全性和稳定性因为物理边界一旦被突破就意味着整个网络环境都处于危险之中随时可能发生安全问题。

为后续更深层次的攻击活动提供便利条件因为已经获得了对目标网络的物理控制权可以随意执行各种恶意操作而无需担忧被发现的风险同时也增加了追踪溯源的难度使得防守方难以应对这种情况的出现。

九、综合运用多种攻击手段

背景与现状:

在实战过程中蓝队专家会根据任务特点综合运用多种攻击手段以达到最佳效果。例如外网纵向突破重点寻找薄弱点再围绕薄弱点利用各种攻击手段实现突破;内网横向拓展以突破点为支点利用各种攻击手段在内网以点带面实现横向拓展遍地开花。

同时各种攻击手段的运用往往并不是孤立的而是相互交叉配合的某一渗透拓展步骤很难只通过一种手段实现通常需要同时运用两种或两种以上的手段才能成功。

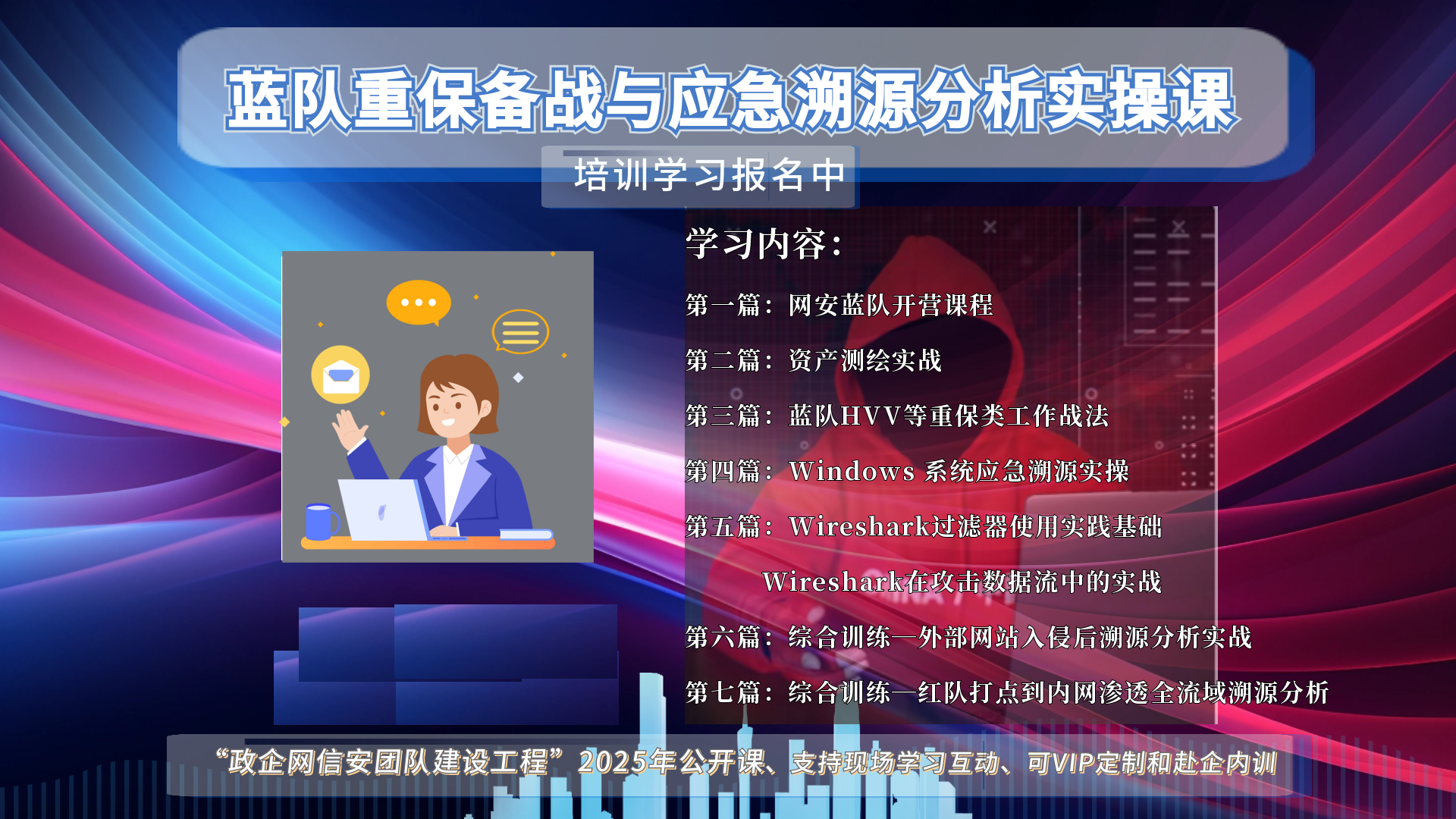

网络信息安全工程师,网安红队蓝队渗透测试岗位,红蓝对抗,HVV护网行动,通信和信息技术创新人才培养工程(简称CIIT)职业技术水平认证, “网安红蓝对抗实战训练与教练互动指导课”暨《网络信息安全工程师》马老师:135 - 2173 - 0416 / 133 - 9150 - 9126

攻击效果与影响:

综合运用多种攻击手段可以有效提高攻击效率和成功率同时也增加了防守方的应对难度因为需要同时考虑多种攻击方式的可能性并进行全方位防护。

通过综合运用多种攻击手段可以最大化地暴露目标网络的脆弱环节并对其进行有针对性的打击从而削弱其整体安全性和稳定性为后续更深层次的攻击活动奠定基础。

此方式也为防守方提供了启示即需要综合考虑各种可能性并进行全方位防护而不是仅仅关注某一个方面的问题这样才能真正做到防范于未然并确保网络安全的可持续性发展。